登入驗證方式

一、支援多種登入驗證¶

系統提供多種登入驗證方式,公司管理員 可以視組織規模或需求,替組織選擇使用者登入方法:

- UOF帳號密碼驗證

- 系統內建的帳號和密碼機制,此方式是基本的登入驗證,使用者需要提供正確的帳號和對應的密碼才能登入系統。

- 適用:小型組織,且不需要依賴外部身份提供者或目錄服務,並且可以輕鬆地管理使用者帳號和密碼。

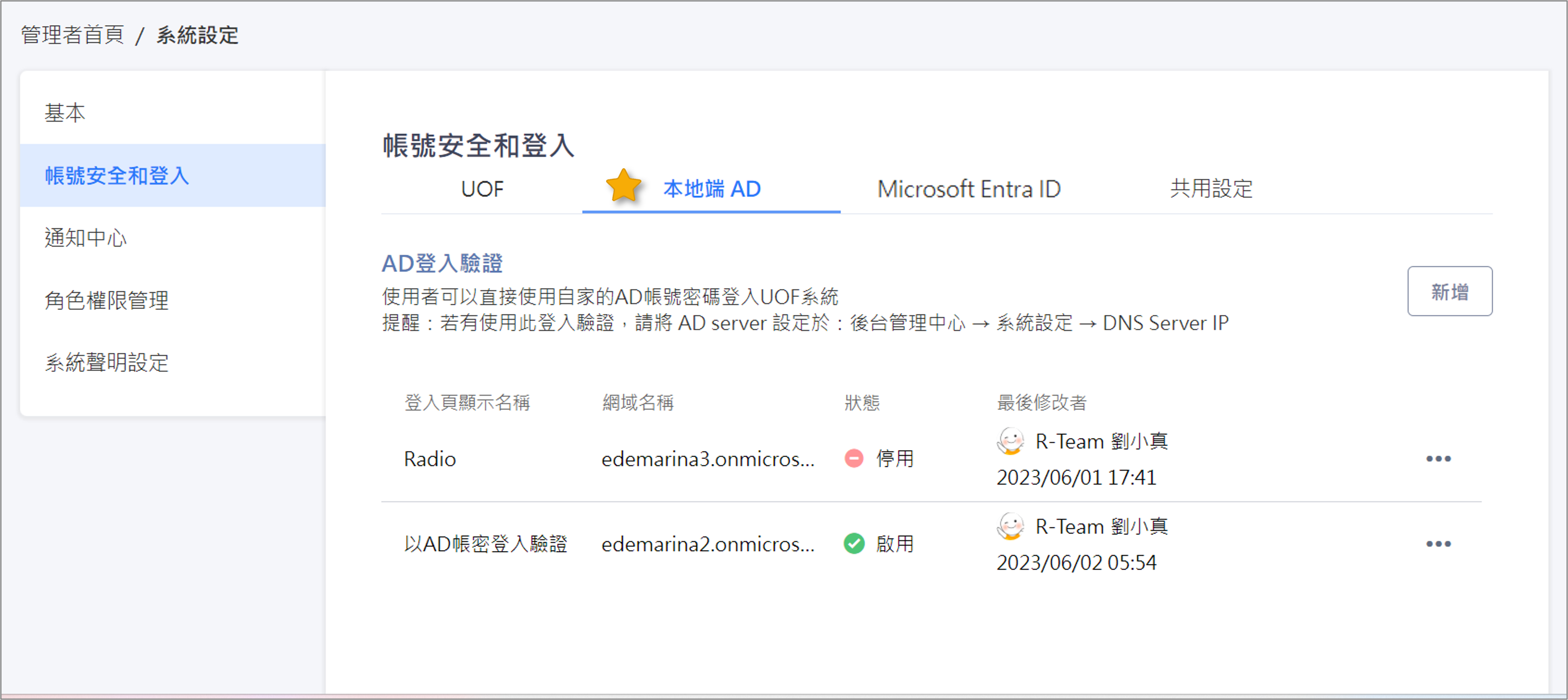

- 本地端AD(Local AD)

- 本地端AD(Local Active Directory;Local AD)使用Windows Server作為基礎,在組織內部部署的本地活動目錄服務,它提供一個集中式的存儲庫,允許組織建立一個層次結構,用於組織和控制對網絡資源的存取,實施安全策略。管理員可以根據組織內部的安全政策和需求,管理使用者帳號、設定群組權限、實施密碼策略等,且允許使用者使用本地端AD帳號和密碼進行身份驗證。

- 適用:大型組織或需要在本地環境中完全控制身份驗證和存取管理的組織。

- Microsoft Entra ID

- Microsoft Entra ID 是 Microsoft 提供的雲端身份和存取管理服務,它可以與雲端基礎結構和其他應用程式整合。Microsoft Entra ID 也提供了單一登入 (SSO)、授權和存取管理的能力,支援多種驗證方法,包括使用者名稱與密碼、多重身份驗證(MFA)和企業識別提供者;透過 Microsoft Entra ID確保組織內的使用者能夠安全地存取所需的資源,同時提供單一登入體驗,減少使用者需要管理的帳號數量。

- 適用:具有雲端資源、應用程式或需要與外部合作夥伴共享存取的組織。

管理者首頁>系統管理>系統設定>帳號安全與登入-Microsoft Entra ID

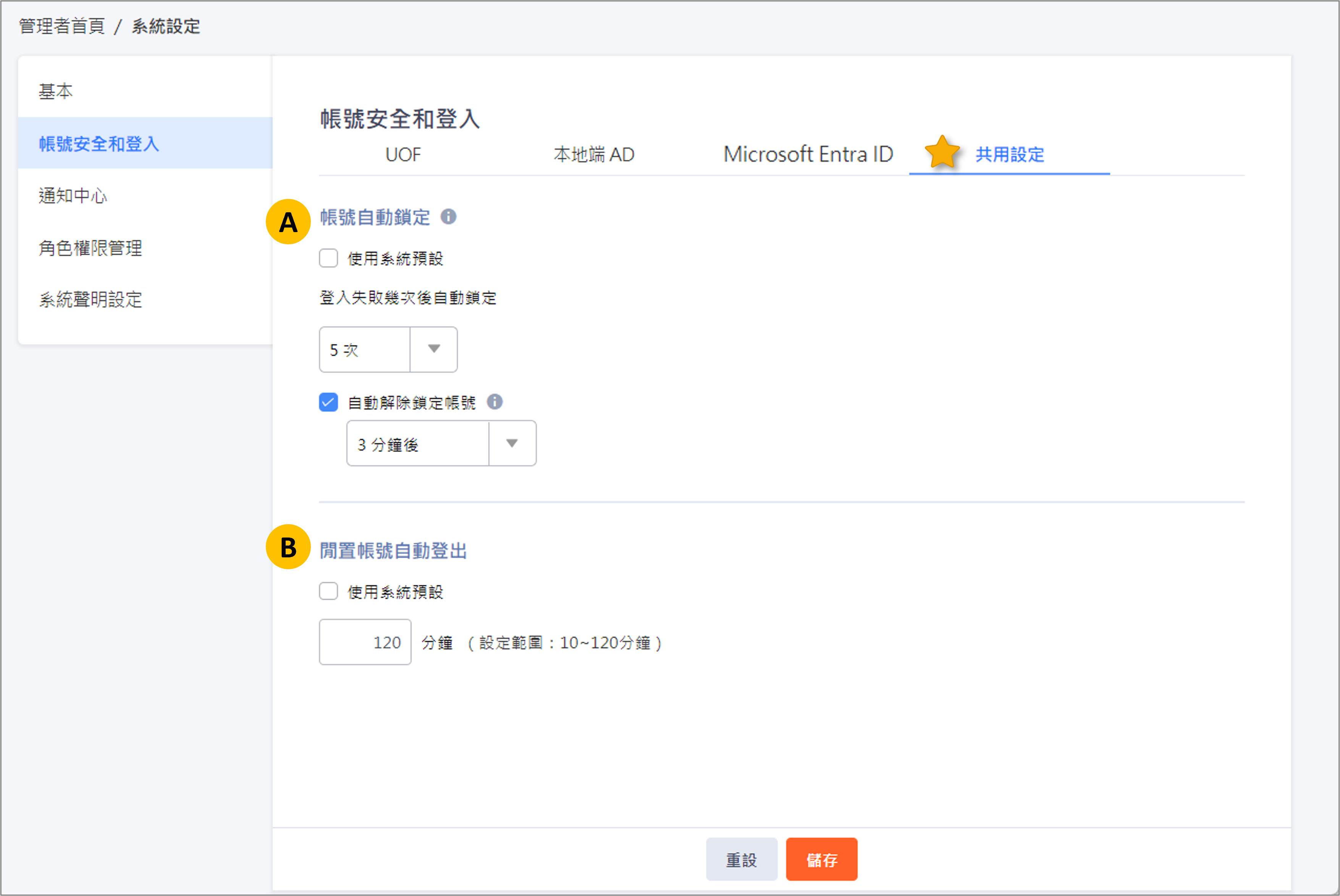

二、帳號安全性設定¶

系統提供以下常用的帳號安全性設定,這些設定結合了不同的安全措施和原則,提供了多層次的保護,以減少潛在的風險和攻擊。公司管理員 可以根據組織的需求和安全要求,適應性地設定這些安全性措施,並定期審查和更新以確保系統的安全性和完整性。

管理者首頁>系統管理>系統設定>帳號安全與登入-共用設定]

A.帳號自動鎖定¶

系統提供帳號自動鎖定的機制,將有效地降低了被猜測密碼、暴力破解或字典攻擊等攻擊方式的成功率,增強系統的安全性。系統預設啟動帳號自動鎖定功能 ,若使用者連續5次使用錯誤的帳號密碼嘗試進行登入系統,帳號將會被自動鎖定一段時間,阻止進一步的登入嘗試。

公司管理員 可以根據組織的需求和安全策略,自行設定一個錯誤登入嘗試的次數設定值,並且可以自行決定帳號被鎖定多久時間後,帳號將會自動解鎖,以確保帳號的安全和使用者的便利性。

B.閒置帳號自動登出¶

當使用者在一段時間內沒有進行任何操作時,系統會自動登出該帳號,以防止未授權的存取。這個功能有效地降低了被他人濫用閒置帳號的風險,並確保只有授權的使用者可以存取系統和資源。當組織環境有以下使用情境時,請務必啟用此機制,將可有效防止未授權存取系統資料的行為。

-

內部員工帳號:在企業環境中,內部員工可能會在工作期間保持連接到系統,但在某些情況下會忘記登出帳號,例如離開工作站或移動到其他地方。閒置帳號自動登出功能可以確保當員工閒置一段時間後,系統會自動登出他們的帳號,防止他人利用該帳號進行未授權的操作。

-

共用工作站或公共場所:在共用工作站或公共場所,多個使用者可能會使用同一台設備來存取系統。如果一個使用者忘記登出或離開工作站而沒有登出,其他人可能會使用該帳號進行未授權的操作。閒置帳號自動登出功能可以確保在一段時間沒有活動後,自動登出該帳號,防止他人濫用。